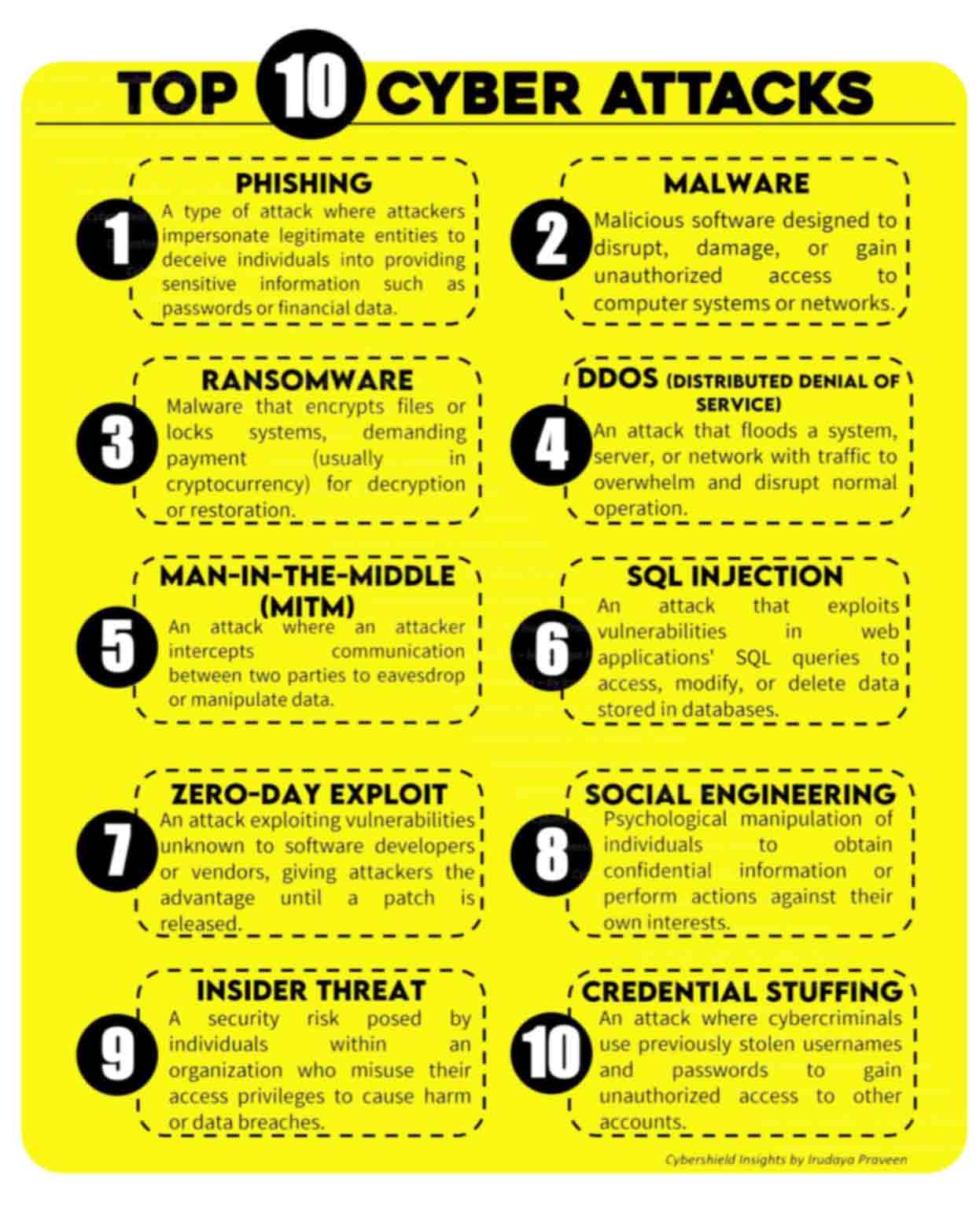

Phishing : Une technique où les attaquants se font passer pour des entités légitimes afin de tromper les individus et obtenir des informations sensibles telles que des mots de passe ou des données financières. C’est une forme d’ingénierie sociale souvent réalisée par e-mail.

Malware : Logiciel malveillant conçu pour endommager, perturber ou accéder de manière non autorisée à des systèmes informatiques. Il peut inclure des virus, des chevaux de Troie, des ransomwares, et des spywares.

Ransomware : Type de malware qui chiffre les fichiers d’un système et demande une rançon (généralement en cryptomonnaie) pour les décrypter ou restaurer l’accès. C’est l’un des types de virus informatiques les plus dangereux, capable de paralyser les systèmes jusqu’au paiement de la rançon.

DDoS (Distributed Denial of Service) : Attaque qui inonde un système, un serveur ou un réseau de trafic pour le rendre indisponible en submergeant ses ressources. Cela empêche les utilisateurs légitimes d’accéder aux services.

Man-in-the-Middle (MITM) : Attaque où un attaquant intercepte et éventuellement modifie la communication entre deux parties à leur insu. Cela peut permettre l’espionnage ou la manipulation des données échangées.

SQL Injection : Exploitation de vulnérabilités dans les requêtes SQL d’une application pour accéder, modifier ou supprimer des données dans une base de données. C’est une technique courante pour compromettre des systèmes web.

Zero-Day Exploit : Attaque exploitant une vulnérabilité non connue des développeurs de logiciels ou des vendeurs, ce qui donne aux attaquants un avantage jusqu’à ce qu’un correctif soit publié.

Social Engineering : Manipulation psychologique des individus pour obtenir des informations confidentielles ou inciter à des actions préjudiciables. Les techniques incluent le phishing, les arnaques téléphoniques, et d’autres formes de tromperie.

Insider Threat : Risque de sécurité posé par des individus au sein de l’organisation qui abusent de leurs privilèges d’accès pour causer des dommages ou voler des données. Cela peut être intentionnel ou accidentel.

Credential Stuffing : Attaque où des cybercriminels utilisent des noms d’utilisateur et mots de passe volés ou achetés pour tenter de se connecter à d’autres comptes en espérant que les utilisateurs ont réutilisé leurs informations d’identification sur plusieurs sites.

Ces définitions s’appuient sur des extraits des documents fournis et des concepts de base en cybersécurité pour offrir une compréhension claire et concise des menaces les plus courantes.

0 commentaires